Microsoft gần đây đã phát hiện ra một hoạt động lừa đảo dưới dạng service (PhaaS). Người dùng có thể sử dụng nền tảng này để tạo ra campaigns và các kế hoạch lừa đảo bằng phương pháp Phishing riêng. Các công cụ lừa đảo, email templates và dịch vụ hosting đều có thể được sử dụng trên PhaaS. Và cái này đã được đặt tên là Bulletprooflink.

Phishing-as-a-service là gì?

Phishing-as-a-service hay còn gọi là dịch vụ lừa đảo là một trong những kiểu tấn công phổ biến nhất được sử dụng bởi tội phạm mạng. Bằng cách tạo email mô phỏng email của các cá nhân và tổ chức đáng tin cậy, chúng nhằm mục đích khuyến khích người dùng nhấp vào các tệp đính kèm hoặc liên kết độc hại hoặc tiết lộ thông tin nhạy cảm.

Dịch vụ lừa đảo độc hại là giai đoạn tiếp theo trong quá trình phát triển của loại tội phạm mạng này, trong đó dịch vụ lừa đảo được bán như một món hàng cho bất kỳ ai sẵn sàng trả tiền.

BulletProofLink là gì?

Microsoft gần đây đã công bố một cuộc điều tra về chiến dịch lừa đảo BulletProofLink được cho là đã sử dụng hơn 300.000 tên miền phụ (subdomain) để tấn công phishing. Được phát hiện lần đầu tiên vào tháng 10 năm 2020 bởi OSINT Fans, BulletProofLink, còn được gọi là BulletProftLink hoặc Anthrax, tự quảng cáo dịch vụ phishing một cách công khai. Thậm chí còn mở rộng đến việc đăng video ‘Hướng dẫn’ lên YouTube để chỉ cho ‘khách hàng’ cách tận dụng các công cụ của nhóm này. Báo cáo của Microsoft cho biết trò chuyện nhóm Bulletproftlink ICQ có 1.618 thành viên vào năm 2020.

Các chiến dịch BulletProofLink hoạt động như thế nào?

Bộ công cụ Phishing được phân phối qua các chiến dịch này được chế tạo đặc biệt để vượt qua các công nghệ phát hiện mối đe dọa qua email. Theo Microsoft, một phương pháp mà các tác nhân triển khai là phông chữ zero-point trong HTML của email để thu hút nội dung của thư và vượt qua công nghệ quét để bảo vệ email.

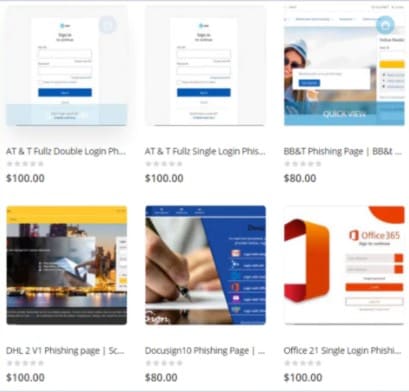

Các mẫu lừa đảo được thiết kế để lấy cắp thông tin đăng nhập bằng cách giả mạo là các sản phẩm hoặc công nghệ khác nhau, như thể hiện trong hình ảnh bên dưới, ảnh chụp màn hình của thị trường được Microsoft chụp lại.

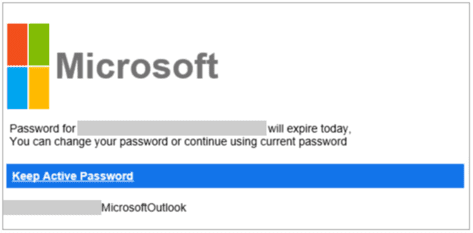

Microsoft đã kiểm tra một chiến dịch sử dụng bộ công cụ lừa đảo BulletProofLink. Họ phát hiện ra rằng cuộc tấn công đã mạo danh logo và thương hiệu của mình để thuyết phục người nhận rằng mật khẩu của họ đã hết hạn. Sau đó, trên giao diện sẽ thông báo cho người nhận rằng họ có thể thay đổi mật khẩu hoặc tiếp tục sử dụng mật khẩu hiện tại của mình bằng cách nhấp vào nút “Keep Active Password”.

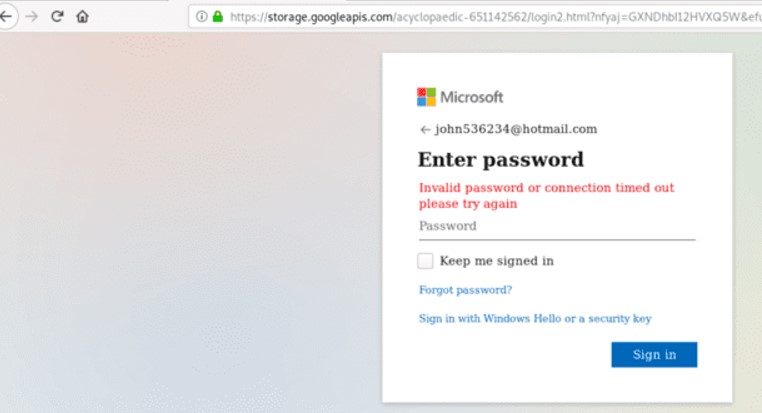

Nếu được nhấp vào, trang Web sẽ chuyển hướng người nhận đến trang Web giả mạo đăng nhập của Microsoft, người dùng không chú ý sẽ dễ dàng đăng nhập bằng tài khoản của mình và thông tin sẽ được lưu lại trên máy chủ của kẻ lừa đảo.

Kết Luận

Các bạn nào định chơi liều thì có thể thử nhé :D!

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

Xem Them Chi Tiet

Phu nu phai dep dan ong moi yeu! Sam ngay bo vay dam sieu dep

Thanh xuan nhu mot tach trá Khong mua do hot phi hoai thanh xuan

0 Comments:

Đăng nhận xét